다국어 처리

-웹 브라우저를 사용하는 국가에 따라 다양한 언어 및 지역을 지원하는 서비스

-다른 언어와 지역적 차이를 기술 변경 없이 소프트웨어에 바로 적용하는 것

-JSP 페이지에 JSTL의 fmt 태그를 이용하면 언어별로 페이지를 따로 만들 필요 없이 아주 간단하게 다국어를 지원할 수 있음

-다국어는 다양한 언어와 지역에 적용될 수 있도록 하는 국제화(internationalization, i18n)와 언어별 구성 요소를 추가하여 특정 지역의 언어나 문화에 맞추는 지역화(localization, L10n)를 포함

-지역화는 사용 국가별 환경에서 특정 언어와 지역을 맞게 적합화하는 것으로, 줄여서 L10n으로 표기하기도 한다.

-국제화는 여러 국가에서 사용할 수 있도록 다국어를 지원하는 것으로 ,줄여서 i18n으로 표기하기도 한다. 국제화는 어느 국가에서나 사용할 수 있게 하는 지역화 기능을 포함한다.

Locale클래스는 특정 국가의 특성에 따라 결정되는 언어, 날짜 시간 등의 정보를 담고 있다. 웹페이지에 보이는 텍스트를 어떤 언어로 출력할 것인지 결정할 수 있게하는 수단이 바로 Locale클래스인데 이 클래스는 단순히 텍스트 뿐만 아니라 숫자, 날짜, 시간, 통화 등 해당 국가에 맞게 표현하는데 많이 사용된다.

Locale객체의 생성은 request 내장 객체를 이용해서 getLocale메소드를 사용하면 리턴받을 수 있고 Locale클래스를 import해야 한다.

Locale 감지 메소드

사용자의 지역에 따라 특정 통화난 숫자를 표현하기 위해 NumberFormat 클래스의 getCurrencyInstance()를 사용한다. NumberFormat클래스를 사용하려면 마찬가지 import해야 한다.

JSTL fmt 태그는 다국어 문서 처리를 위한 국제화 및 지역화 태그이다. 날짜와 숫자 등을 형식화하는 기능을 제공하는 JSTL 라이브러리인 JSTL fmt태그 특정 지역에 따라 다른 메세지를 출력할 때 사용한다. 이는 언어별로 페이지를 따로 만들어야 하는 중복 작업을 없애고 jsp페이지에서 다양한 언어에 맞는 메세지를 출력하게 한다. JSTL fmt 태그 라이브러리를 사용하려면 taglib 디렉티브 태그로 서식 라이브러리를 포함해야 하며 jstl.jar파일이 필요하다.

jstl:jsp standard tag library의 약자로 uri는 사용자가 정의한 태그의 설정 정보가 담긴 경로 주소이며 prefix 속성은 uri에 설정한 주소를 사용자가 정의한 태그로 식별하는데 사용하는 고유 이름이다. uri속성값을 그대로 사용하면 복잡하므로 prefix 속성값이 대신 식별할 수 있게 해준다. jstl.jar 다운은 mvn repository에서 다운받는다.

JSTL fmt 태그의 종류

메시지 처리 태그의 기능과 사용법

bundle 태그(사용할 리소스번들을 설정하는 태그로 형식)

메시지 처리 태그에서 사용하는 파일로 메시지 번들이라고도 함

bundle태그는 사용할 리소스번들을 설정하는 태그로 basename속성값은 반드시 확장자가 propertise인 파일을 설정하고 var 속성값은 메세지를 저장하는 변수 이름을 지정한다.

message 태그(bundle 태그에 설정한 리소스번들에서 메시지를 읽어와 출력하는 태그)

message태그는 번들 태그에 설정한 리소스번들에서 메세지를 읽어와 출력하는 태그로 key 속성값은 리소스번들에서 사용하는 properties파일에서 메세지를 읽어와 var 속성값인 message변수에 저장한다. 해당 속성값을 또한 다른 변수에 저장할 수 있다.

setBundle 태그

-리소스번들을 가져와 변수로 저장한 후 jsp 페이지 어디에서나 사용할 수 있는 태그

-bundle 태그를 대체하여 사용할 수 있음

formatNumber태그는 숫자를 형식에 맞춰 출력하는 태그이다.

formatDate 태그는 날짜 정보를 담고 있는 객체를 형식화해서 출력하는 태그이다.

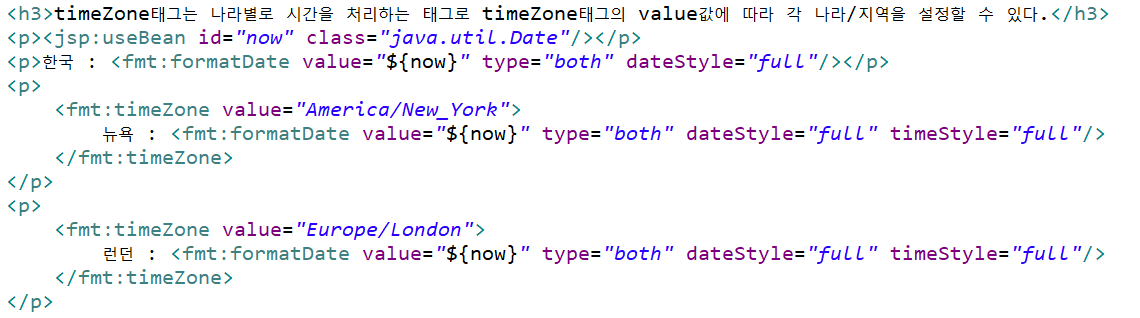

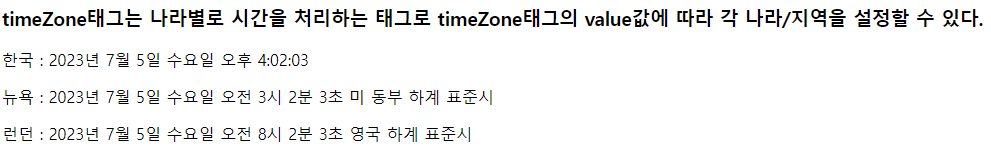

timeZone태그는 나라별로 시간을 처리하는 태그로 timeZone태그의 value값에 따라 각 나라/지역을 설정할 수 있다.

setTimeZone 태그는 특정 영역 범위의 시간대별로 시간을 처리하는 태그이다.

시큐리티

-허가된 사용자만이 특정 웹 페이지에 접근할 수 있도록 제아하는 보안 기능

-사용자가 권한이 없는 데이터에 접근하는 것을 막거나 웹 공격자가 전송데이터를 중간에 가로채는 것을 방지하는 등 중요한 역할

-인증(authentication) : 사용자가 웹 브라우저를 사용하여 웹 페이지에 접근할 때 JSP 컨테이너는 요청된 페이지에 보안 제약이 있는지 확인하고 사용자에게 사용자의 이름과 암호를 확인하여 수행

-권한 부여(authorization) : 특정 사용자가 해당 페이지에 접근할 수 있는지 확인하여 승인

시큐리티 처리 방법

선언적 시큐리티 : 코드 작성 없이 web.xml 파일에 보안 구성을 작성하여 사용자의 인증을 수행하는 방식

프로그래밍적 시큐리티 : request 내장 객체의 메소드를 통해 사용자의 권한 부여를 처리하는 프로그래밍 방식

선언적 시큐리티(declarative security)

-웹 애플리케이션 배포 설명자 web.xml 파일에 보안 구성을 작성하여 수행하는 방식

-웹 애플리케이션의 보안을 달성하기 위해 별도의 코드를 작성할 필요 없이 web.xml 파일에 보안 구성을 작성하여 사용자가 웹 페이지에 접근할 수 있게 함

(web.xml 파일에는 보안 역할, 보안 제약 사항, 인증 처리 등을 설정하여 보안을 구성)

시큐리티 제약 사항 설정하기

-사용자의 요청 URL에 대한 접근 권한을 정의하는데 사용

-web.xml 파일에 접근 권한 내용을 구성

<security-constraint>를 구성하는 하위 요소

<web-resource-collection> : 웹 자원에 대한 접근을 설정한다.

<auth-constraint> : 웹 자원에 접근할 수 있는 인증된 사용자를 설정한다.

<user-data-constraint> : 데이터 전송 시 데이터 보호를 설정한다.

<web-resource-collection>는 <url-pattern>, <http-method>, <webresource-name>등의 하위 요소로 구성

<webresource-name>자원 이름</webresource-name> : 웹 자원의 이름을 설정하며 생략 가능

<url-pattern>접근 제한 URL </url-pattern> : 접근 제한을 요청할 URL 목록을 설정, 자원에 대한 접근을 제한하지않는 경우 생략 가능

<http-method>전송 방식(GET/POST)</http-method> : http 메소드를 설정한다 (GET 또는 POST)

<auth-constraint> 요소에는 설정된 경로에 접근할 수 있는 권한이 부여된 사용자의 이름을 지정하는데 생략한다면 웹 서버는 사용자 인증을 요구하지 않고 사용자의 요청을 승인한다.

<auth-constraint> 하위 요소

<description> : 권한 부여 제약 사항에 대한 설명을 기술한다.

<role-name> : 권한이 부여된 사용자의 이름을 대문자와 소문자를 구분하여 설정한다. 이때 반드시 tomcat-users.xml에 등록된 역할과 사용자여야 한다. 만약 모든 사용자에게 권한을 부여하려면 *로 표시한다. <role-name>요소를 생략하면 <url-pattern> 요소에 설정된 접근 제한 URL에 대한 사용자의 요청을 허용하지 않는다.

<user-data-constraint>요소는 클라이언트와 서버 간에 데이터를 전송할 때 데이터를 보호하는 방법을 설정하는 요소이다.

<transport-guarantee>의 종류

NONE : 기본값으로 데이터를 보호하지 않겠다는 의미

INTEGRAL : 전송 중 데이터가 변경되지 않았음을 보장한다는 의미(데이터 무결성)

CONFIKENTIAL : 전송 중 데이터를 아무도 훔쳐보지 않았음을 보장한다는 의미(기밀성)

시큐리티 인증 설정하기

-인증 처리를 위한 로그인 페이지나 오류 페이지를 호출하는 데 사용

-web.xml 파일에 인증 관련 내용을 구성

<login-config>를 구성하는 하위 요소

<auth-method> : 웹 자원에 대한 인증 처리 방식을 설정

<realm-name> : 웹 자원에 접근할 수 있는 인증된 사용자를 설정

<form-login-config> : 데이터 전송 시 데이터 보호를 설정

<auth-method> 웹 애플리케이션의 인증 처리 기법을 설정하는 요소로 처리 기법은 BASIC, DIGEST, FORM, CLOENT-CERT등으로 이 중 하나를 <auth-method> 요소에 설정

BASIC : 웹 자원을 보호하는 간단하고 일반적인 방법

DIGEST : 암호화 메커니즘을 이용하여 전송한다. 많이사용되지 않는 암호화 기법으로 JSP 컨테이너가 반드시 지원하지 않을 수도 있다.

FORM : 일반적인 폼 페이지를 이용하여 로그인 정보를 서버에 전송하는 방식이다. 암호화되지 않은 로그인 정보를 그대로 전송한다.

CLIENT-CERT : 클라이언트가 인증서를 가지고 공인 키 인증 방식을 사용하여 로그인하는 방식. 클라이언트가 인증서를 가지고 있어야만 로그인되므로 비즈니스 환경에서만 사용된다.

FORM 기반 인증 시 로그인 페이지의 요구 사항

form태그의 action 속성 : j_security_check

사용자의 name 속성 : j_username

비밀번호의 name 속성 : j_password

<realm-name>요소 : 기본 인증 영역 이름을 설정하는 요소

<realm-name> 요소에 설정된 영역 이름은 대개 웹 브라우저의 로그인 대화 상자에 표시

<realm-name>요소는 FORM 기반 인증이나 다른 인증 방법에 필요하지 않기 때문에 아무런 영향을 미치지 않지만, <login-config>요소에 대한 설명 속성이 없으므로 데이터를 문서화하는 데 일반적으로 사용

<realm-name>영역 이름</realm-name>

<form-login-config>요소

-인증 처리를 위한 로그인 및 오류 페이지를 설정하는 요소

<auth-method> 요소가 FORM 기반 인증 처리 기법으로 설정되었을 때 사용

<form-loginpage>, <form-error-page>등의 하위 요소로 구성

-로그인 및 오류 페이지의 경로는 웹 애플리케이션 이름(이클립스에서 프로젝트 이름에 해당됨)을 기준으로 설정

<form-login-page> : 인증을 위한 로그인 페이지를 설정

<form-error-page> : 인증 실패 시 표시할 오류 페이지를 설정

시큐리티를 처리하는 방법 중 선언적 시큐리티는 web.xml파일을 만들고 보안구성을 작성하여 수행하는 방식이다. 이 파일에는 보안 역할, 보안 제약 사항, 인증 처리 등을 설정하여 보안을 구성한다.

웹에서 사용하는 역할을 나열하는 요소

role1 role-name에 설정하는 역할 이름은 반드시 tomcat-users.xml에 등록된 역할과 사용자여야 한다.

시큐리티 제약 사항은 사용자의 요청 url에 대한 접근 권한을 정의하는데 사용

웹 자원에 대한 접근을 설정

JSPBook웹 자원의 프로젝트 이름을 설정하는데 생략 가능

/ch10/104_security.jsp접근제한을 요청할 url 목록을 설정, 자원에 대한 접근으 제한하지 않는 경우에는 생략

GEThttp메소드를 get이나 post로 설정

웹 자원에 접근할 수 있는 인증된 사용자를 설정

권한 부여관련 제약 사항에 대한 설명을 기술

role1역할 이름에 설정한 사용자를 대소문자를 구분하여 설정하며 tomcat-users.xml에 등록된 역할과 사용자여야 한다. 만약 모든 사용자에게 권한을 부여하려면 *로 표시

시큐리티 인증으로 요소에 설정된 접근 제한 자원에 사용자가 접근하는 경우 해당 자원의 접근을 위한 인증처리 방법을 활성화한다.

BASIC웹 자원에 대한 인증 처리 방식을 설정 basic은 가장 간단하게 윈도우에서 제공하는 form을 alert로 띄워준다. digest(암호화 매커니즘 방식), form(일반 폼 페이지를 이용해서 로그인방식), client-cert(클라이언트가 인증서를 가지고 있어야만 로그인되는 방식으로 보안이 중요한 비지니스 환경에서만 사용)

FORM

/ch10/login.jsp인증을 위한 로그인 페이지를 설정한다.

/ch10/login_failed.jsp인증 실패시 표시할 오류 페이지를 설정한다.

'JSP' 카테고리의 다른 글

| filter jsp (0) | 2023.07.07 |

|---|---|

| 프로그래밍적 시큐리티&예외처리 jsp (0) | 2023.07.06 |

| 정규표현식 유효성 검사 (0) | 2023.07.04 |

| 유효성 검사 (0) | 2023.07.03 |

| 파일 업로드 (0) | 2023.06.29 |